前回の部分では、APT攻撃における特徴的なグループとしてAPT41を取り上げ、これらのグループが使用するランサムウェアやマルウェア、活動期間、そして攻撃に使用されるインフラについて記載しました。今回の部分では、まずAPTランサムウェアの定義について説明し、その後、APT41以外にも、世界各国や日本において他のAPTグループが活動している事実を取り上げます。これらのグループはなぜそのような攻撃を行うのでしょうか?攻撃の背後にある動機や理由は何か、また、主にどのような組織や個人を標的にしているのかを詳しく分析します。これらの攻撃の本質を明らかにし、その目的を深く理解することが求められます。

APTランサムウェア動向

APTランサムウェアとは?

APT&ランサムウェアはそれぞれ定義があります:

- APT(Advanced Persistent Threat): 高度な手法を駆使し、特定の標的に対して長期間にわたり攻撃を続けるグループ。

- ランサムウェア:被害者のデータを暗号化し、復号化のために金銭を要求するサイバー攻撃の一種。

- APTランサムウェア:APTグループによるランサムウェアを用いた標的型攻撃。

世界におけるAPTランサムウェアの現状

2015年、サイバースペース上で初めてAPTランサムウェア攻撃が確認されました。この攻撃はAPT41グループによるもので、ゲーム業界を標的にして、身代金を得ることを目的として実行されました。

Viettel threat intelligenceの過去のレポートによれば、このグループはEncryptor RaaS(Ransomware-as-a-Service)を利用しており、被害者に対してTorネットワークを経由して身代金交渉を行うように求めていました。身代金の分配比率は、オペレーター(運営者)が20%、アフィリエイト(攻撃実行者)が80%を受け取る仕組みでした。

2020年以降、APTグループによるランサムウェア攻撃の傾向は、RaaSグループに依存せず、その代わり、被害者は電子メールまたはテレグラムを通じて直接交渉を求められます。これにより、APTグループはオペレーターと利益を分配することなく、利益を最大化することができます。

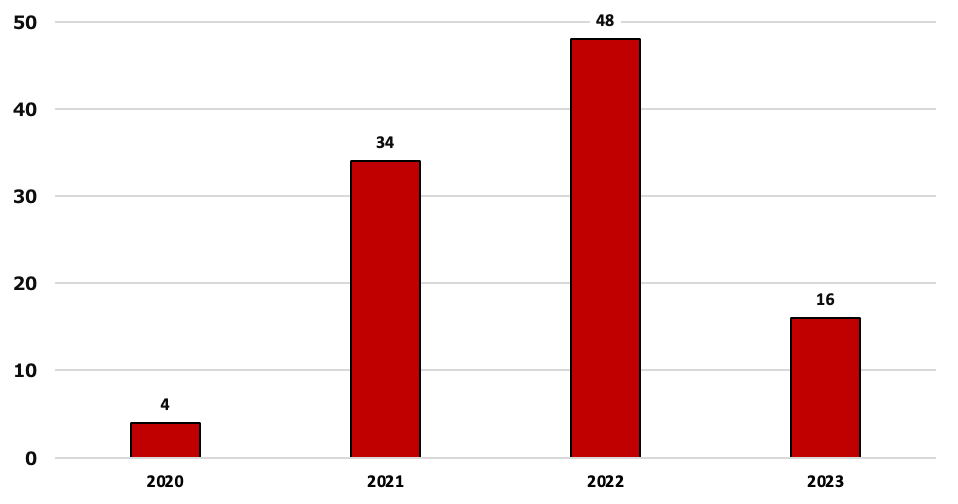

上記のグラフは、Viettel threat intelligenceが2020年から2023年までに記録しデータです。特に、2021年と2022年では、攻撃件数が大幅に増加していることが確認できます。

近年、APTランサムウェア攻撃の件数が増加しており、特に2020年には、支援を受けたAPTグループによるインフラ破壊を目的としてランサムウェア攻撃が激化しています。(出典:Krebs on Security、Google Cloud Blog)。

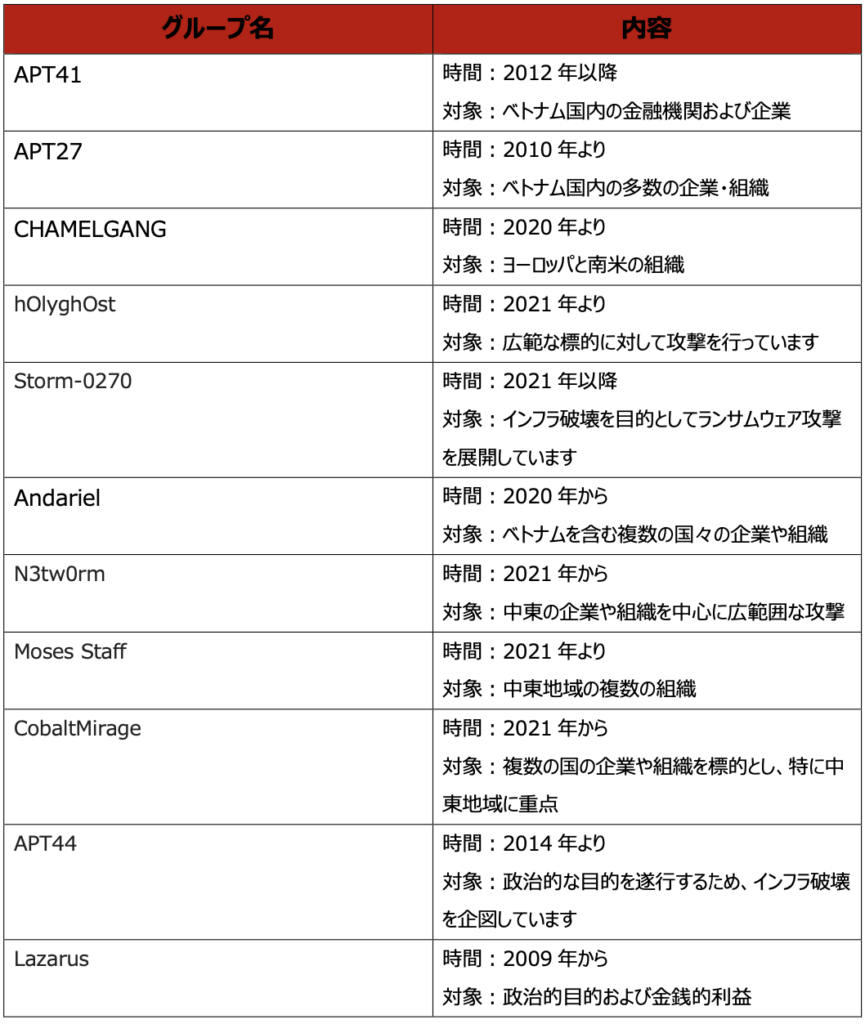

Viettel threat intelligenceの調査によると、11のAPTグループがランサムウェアを悪用した攻撃活動を行っていることが判明しました。

目的攻撃におけるAPTランサムウェアの分類

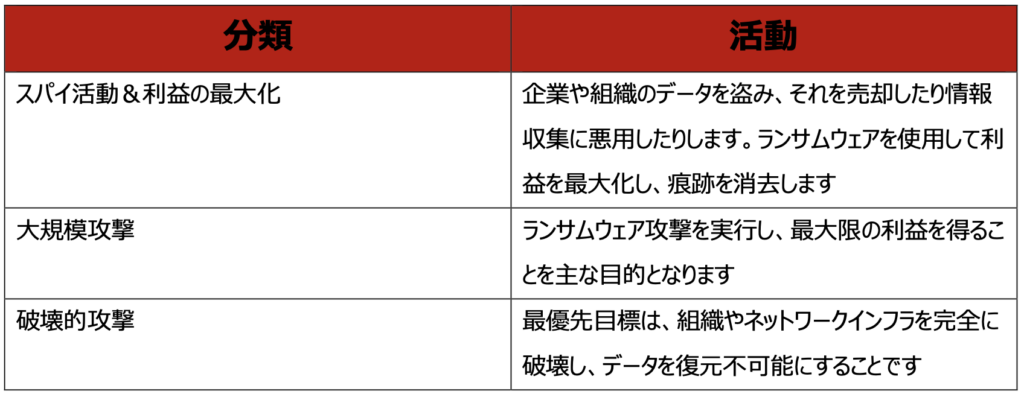

APTグループの攻撃理由と目的に基づき、Viettel threat intelligenceはAPTランサムウェアを3つの主要グループに分類しました。

APTランサムウェアグループの目的に応じた分類:

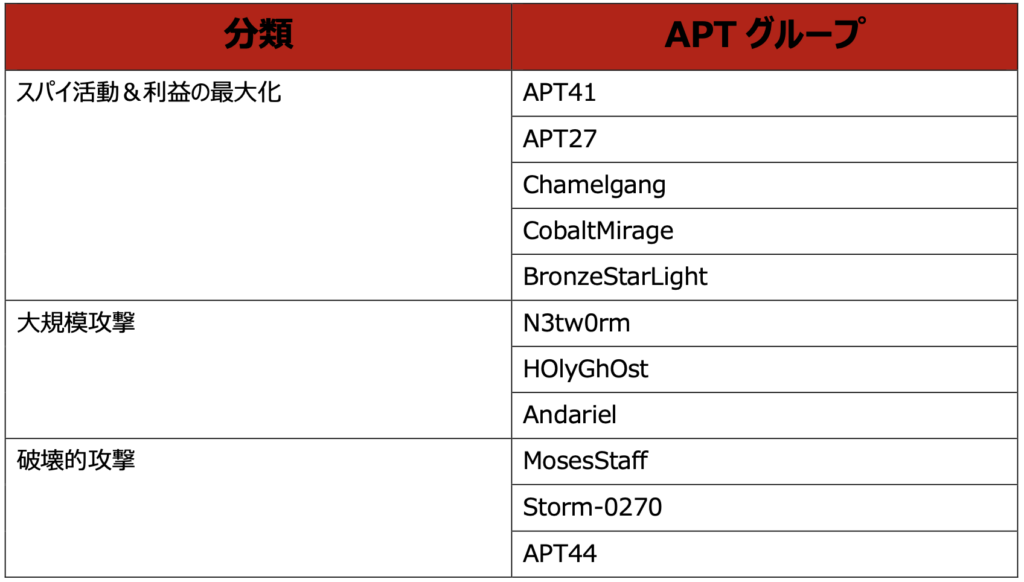

実際にランサムウェア攻撃を行った11のAPTグループを分類:

スパイ活動&利益最大化攻撃

目的:

・標的組織の機密情報をスパイ活動によって窃取し、その情報を基にランサムウェア攻撃を実行することで、金銭的利益を最大化する

・最終的には、攻撃の痕跡を完全に隠蔽し、追跡を困難にすることを目指す

攻撃の特徴:

・標的組織のシステムに長期間潜伏し、組織の内部構造やセキュリティ体制を詳細に把握する

・窃取した機密情報を、関心を持つ第三者に秘密裏に売却することで、さらなる利益を得る

・すべての重要情報を収集した後、ランサムウェア攻撃を実行し、データの暗号化と引き換えに身代金を要求する

・ランサムウェア攻撃と同時に、侵入の痕跡を消去し、攻撃の追跡を困難にする

攻撃シナリオ

侵入

・セキュリティの脆弱性を悪用して侵入する

・内部ネットワークにおけるマシン間の権限昇格

収集

・組織の重要なデータを収集する

・組織内で長期間活動する

・収集した情報を第三者に売却する

ランサムウェア攻撃

重要なデータを全て収集した後、ランサムウェアを実行し、最大の利益を獲得すると共に、痕跡を隠蔽する

APT41

2015年から2016年にかけて、APT41はEncryptor RaaSのアフィリエイトとして活動し、そのグループが開発したランサムウェアを使用していました。しかし、その後は無料で提供されているランサムウェアを使用するようになり、Encryptor RaaSのサービスを利用しなくなりました。APT41が使用したとされる代表的なツールには、Lockbit3、Babuk、Bitlocker、BestCryptなどがあります。

Leak I-SOONの報告によると、APT41は主に顧客の要求に応じて、高価値の情報を保有するターゲットを選び攻撃を仕掛ける傾向があります。また、Viettel threat intelligenceによると、APT41はターゲット組織の情報を収集後、ランサムウェア攻撃を実行して証拠を隠蔽した事例も確認されています。

APT27

このグループは2009年に活動を開始し、主にデータ収集と販売を目的としています。攻撃対象は政府機関や重要な産業(IT、エネルギー、航空など)で、南アジア、東南アジアを中心に、中東やアメリカにも拡大しています。 2020年以降はランサムウェア攻撃を開始し、オンラインギャンブル組織を標的にしています。使用するマルウェアには、Mimikatz、ASPXspy、PlugXがあり,さらにBitLockerを使用してコンピュータを暗号化し、身代金を要求しています。

CHAMELGANG

欧州、米州、アジアの主要企業や政府機関を標的にし、情報窃取と販売を目的としています。政治的紛争が発生すると、ランサムウェアを使用して損害を与えます。特に、航空業界や病院をターゲットにすることが多いです。

CobaltMirage

要求に応じて標的に攻撃を仕掛けるため、資金提供を受けている組織です。主に中東地域に所在する企業を標的としており、その目的は、情報の窃取と第三者への売却にあります。被害者が販売可能な情報を保有しなくなった時点で、ランサムウェアを実行に移します。

BronzeStarLight

主に日本の企業を標的にし、情報価値の高いターゲットを狙っています。ランサムウェアをスパイ活動の手段として利用し、発覚を避けるために活用しています。具体的には、以下の行為を実行します:

証拠隠滅:データを暗号化することで、スパイ活動の証拠を消去し、被害者が脅威を評価することを困難にします

捜査官の注意を逸らす: ランサムウェアは、攻撃された組織に混乱を引き起こし、インシデント対応のあらゆる努力を費やさせ、被害者が他の不審な活動を発見するのを困難にします

データ窃取:まず侵入して、大事な情報や知的財産を盗むことを目指しています。そして、ランサムウェアをやっているように見せかけて、本当の目的を隠しています

大規模攻撃

目的:データ窃取を伴わずにランサムウェア攻撃を行うことです

攻撃の特徴:

・中小企業を中心とした幅広い業界を標的とする

・ネットワーク上の脆弱性を広範囲に探索し、侵入する

・ランサムウェアを感染させ、標的企業の業務を停止させる

攻撃シナリオ

侵入

・悪用可能なセキュリティ脆弱性をスキャンする

・セキュリティの脆弱性を利用して侵入する

・部ネットワークにおけるマシン間の権限昇格

ランサムウェア攻撃

ランサムウェア攻撃を実行し、被害者に対し金銭的脅迫を行う

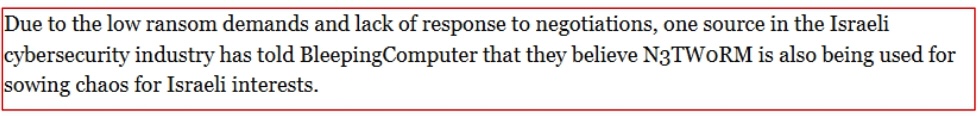

N3tw0rm

攻撃は破壊を目的としていると判断する(ソース:BleepingComputer)中東の4社とある非営利団体を標的に攻撃を行いました。要求される身代金は 17.3 万ドルから 23.1 万ドルの範囲です。

(ソース:BleepingComputer)

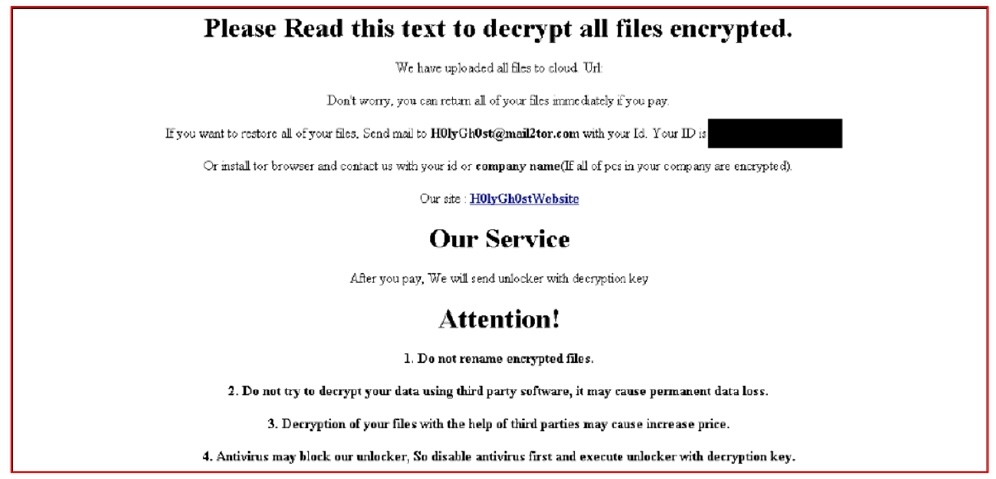

HOlyGhOst

主に中小企業、学校、病院、銀行などを標的とするサイバー犯罪グループです。政治的な目的はなく、特定の組織を狙うのではなく、できるだけ多くの金銭を得ることを目指して、機会を捉えた攻撃を行っています。Microsoft Security Blogによると、HOlyGhOstはCVE-2022-26352の脆弱性を利用してシステムに侵入することを試みます。また、Viettel threat intelligenceの報告によれば、HOlyGhOstが要求する身代金は1.2〜5BTC(約75,830〜315,960ドル)であり、一般的なランサムウェア攻撃の身代金額(170,000〜650,000ドル)と同程度です。

(ソース:Microsoft Security Blog)

Andariel

CISAの報告書によると、Andarielグループはアメリカの政府機関や病院を標的にして、さらにアメリカ以外でも日本、ベトナム、ロシアの企業に対して攻撃を行っています。特に、企業のシステムにまだ修正されていないセキュリティの脆弱性を悪用して侵入していることが確認されています。使用されるマルウェアは、CVE-2017-10271の脆弱性を悪用し、PowerShellスクリプトを実行する仕組みとなっています。

破壊的攻撃

目的:

・各国のインフラを破壊し、混乱を引き起こす

・特定の国や企業のインフラを妨害する

攻撃の特徴:

・主に攻撃対象とするのは、重要なインフラ(例:電力、金融)である

・攻撃後、解読不可能なランサムウェアによる暗号化を実行する

・最大限の被害を与えることが主な目的である

攻撃シナリオ:

侵入

セキュリティの脆弱性またはフィッシングを利用して、被害者のデバイスを制御する

収集

システムの弱点を利用して、最初にアクセスした部分からさらに権限を高め、組織内の他の場所にも広がっていく

ランサムウェア攻撃

破壊を目的としたランサムウェア攻撃を実行し、データの復元を不可能にする

Moses Staff

主に政治的な目的で活動して, 国家の重要インフラなどを標的としています。このグループは、これまで中東地域の政府機関やエネルギー企業に対して攻撃を仕掛け、身代金を要求することなく、攻撃後には盗んだデータを公開することもあります。

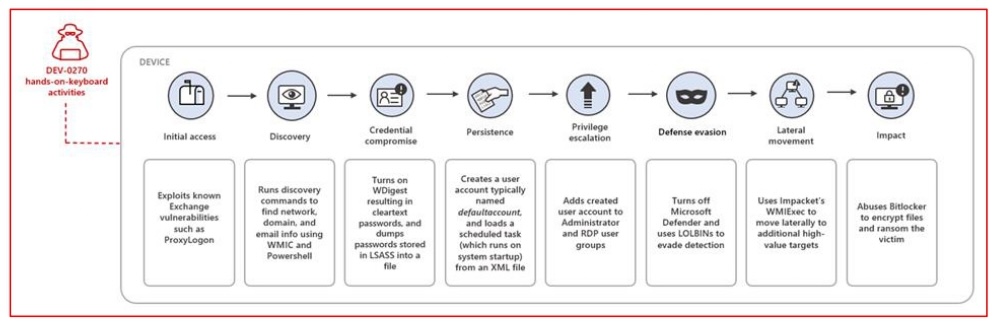

Storm-0270

Storm-0270グループは、ネットワーク空間で脆弱性スキャンを行い、未修正の脆弱性を持つサーバーを標的に攻撃を仕掛けています。特に、Log4jやCVE-2018-13379(ProxyLogon)など、PoC(Proof of Concept)が公開されている既知の脆弱性を悪用する傾向が確認されています。要求される身代金は約8,000ドルと少額ですが、支払いが確認されない場合には、盗んだ情報を関心のある第三者に売却することがあります。

攻撃プロセス (ソース:Microsoft Security Blog)

APT44

APT44は政治的な目的で攻撃を行い、ウクライナやジョージアの重要インフラを標的にしています。攻撃の最終段階では、侵入の痕跡を消去し、国家の重要な情報システムを破壊するためにランサムウェアを使用します。この結果、電力供給や軍事機能に大規模な混乱を引き起こす可能性があります。

APTグループランサムウェアグループの独自インフラ

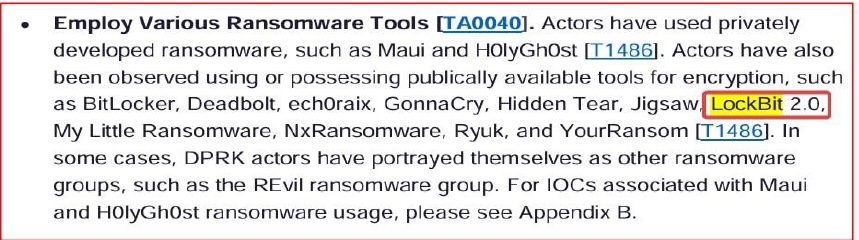

ラザルスグループは、LockBitのRaaSを利用してデータを暗号化した後、MauiやHOlyGhOstを使い、自前のリークサイトを設置し、より効率的に恐喝を行いました。

また、APT41は以前EncryptorRaaSを利用し、オペレーターのインフラで被害者と交渉していましたが、後に独自のランサムウェアや公開済みのものを活用し、オペレーターと利益を分けることなく最大化を図りました。

(ソース:CISA)

APTグループは、RaaSを利用せず、独自にランサムウェアを開発することで、より自由な攻撃が可能となり、目的達成に特化した攻撃を実行できます。例えば、APT44のNoPetyaは、システムの完全破壊を目的とした攻撃であり、復旧を困難にすることを意図しています。しかし、独自開発のマルウェアは、脆弱性を含み、復号化が可能な場合も考えられます。Viettel threat intelligenceの分析では、Moses Staffのpydcryptがその一例として挙げられています. 特に、EDRが実行中のプロセスのログを収集して復号を試みる場合、pydcryptは解読可能となる可能性があります。

APTによるランサムウェア攻撃の被害

2020年以降、Viettel threat intelligenceは、世界中で発生した11,705件のランサムウェア攻撃のうち、0.82%にあたる99件のAPT攻撃を記録しました。同社の分析によると、一般的なランサムウェア攻撃による平均損害額は約36万ドル、大規模なランサムウェア攻撃による平均損害額は約38万5,500ドルで、ほぼ同等でした。一方、標的型攻撃(APT攻撃)では、被害者の情報を盗み出すことを目的とするため、平均損害額は約552万ドルとなり、一般的なランサムウェア攻撃の10倍以上に達することがわかりました。以下の表は、データ破壊、スパイ活動、痕跡隠蔽を目的とした攻撃の被害件数を示しています。

破壊的なランサムウェア攻撃グループは、輸送、病院、エネルギー、政府機関などの重要インフラを標的にしています。Wiredの記事によると、こうしたランサムウェア攻撃の復旧には、平均して3億7850万ドルものコストがかかるとされています。例えば、APT44(Sandworm)はウクライナのエネルギーインフラを攻撃し、大規模な停電を引き起こしましたが、この攻撃も復旧に高額なコストを伴う事例の一つです(CERT-UAより)。

予測

- 大規模な攻撃グループは、特定の標的を絞らず、より広範囲な潜在的標的を攻撃対象とすることで、収益の最大化を目指す傾向があります。これらのグループの主な攻撃手法は、広範囲にわたるネットワークスキャンと、公知の脆弱性(PoCを含む)の悪用です。

- APT41やCHAMELGANGなどのスパイグループは、東南アジアの企業や組織、特にベトナムを含む地域を標的にしています。これらのグループは高度な攻撃手法を用い、組織内部に長期間潜伏して情報収集を行った後、暗号化処理を実行します。

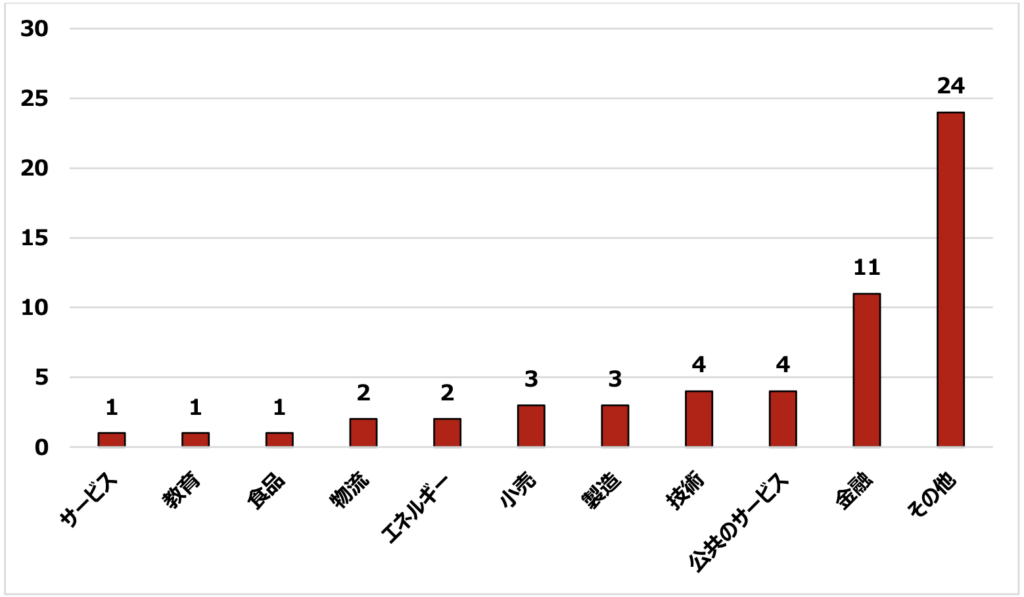

- Viettel threat intelligenceは、ベトナム国内でランサムウェアの標的となった組織のデータを分析しました。以下のグラフは、APTグループが関与したランサムウェア攻撃において、C2サーバーとの通信が確認された企業の数を示しています。特に、金融、公共サービス、テクノロジーの分野が最大の標的となりました。

推奨

Viettel threat intelligenceは、以下の推奨事項を提示します:

- 最新の脅威情報を活用し、システムへの侵入をいち早く検知して、被害拡大を防ぎます。

- バックアップシステムは、物理的にも論理的にも本稼働システムから分離し、万が一の事態に備えて、サーバー、アプリケーション、データを含むすべてのシステムを復旧できるようにします。

- 不正なログイン試行が複数回発生した場合や、普段利用されていないIPアドレスからのログインが確認された場合には、警告を発したり、アカウントをロックしたりします。

- 業務システムなどのITシステムとインフラ管理システムを異なるネットワークに分割します。

- 侵入検知システムを導入し、システムへの侵入の兆候を早期に発見して、APT攻撃やランサムウェア攻撃などのサイバー攻撃から組織を守ります。

- 国内外のサイバー脅威に関する情報を収集・分析し、自組織への攻撃リスクを事前に把握します。

- 最新の脅威情報に基づき、自組織のセキュリティ対策を強化して、サイバー攻撃に備えます。